¿Cómo protejo mi organización de que una amenaza afecte mi disponibilidad, integridad y confidencialidad?

Disponibilidad

Proteger la disponibilidad de un recurso o sistema significa asegurarse de que los servicios permanezcan accesibles para los usuarios y las operaciones continúen, incluso ante fallas o ataques. Para mitigar el riesgo de un ataque que comprometa la disponibilidad, es fundamental implementar una arquitectura de red altamente redundante. No te preocupes aún por el cómo; en capítulos posteriores detallaremos cómo diseñar esta arquitectura. Lo importante aquí es entender que para “garantizar” la disponibilidad, necesitamos diseñar soluciones bajo un modelo de alta disponibilidad, es decir, con múltiples servidores que ofrezcan el mismo servicio de forma simultánea. Esto garantiza que, en caso de fallo de uno de ellos, los otros puedan continuar proporcionando el servicio sin interrupciones. Algunas estrategias para lograr alta disponibilidad incluyen:

- Clúster Activo-Activo: Todos los servidores o nodos en el clúster están en funcionamiento, distribuyendo la carga entre ellos. En caso de que uno falle, los demás continúan manejando las solicitudes sin afectar a los usuarios.

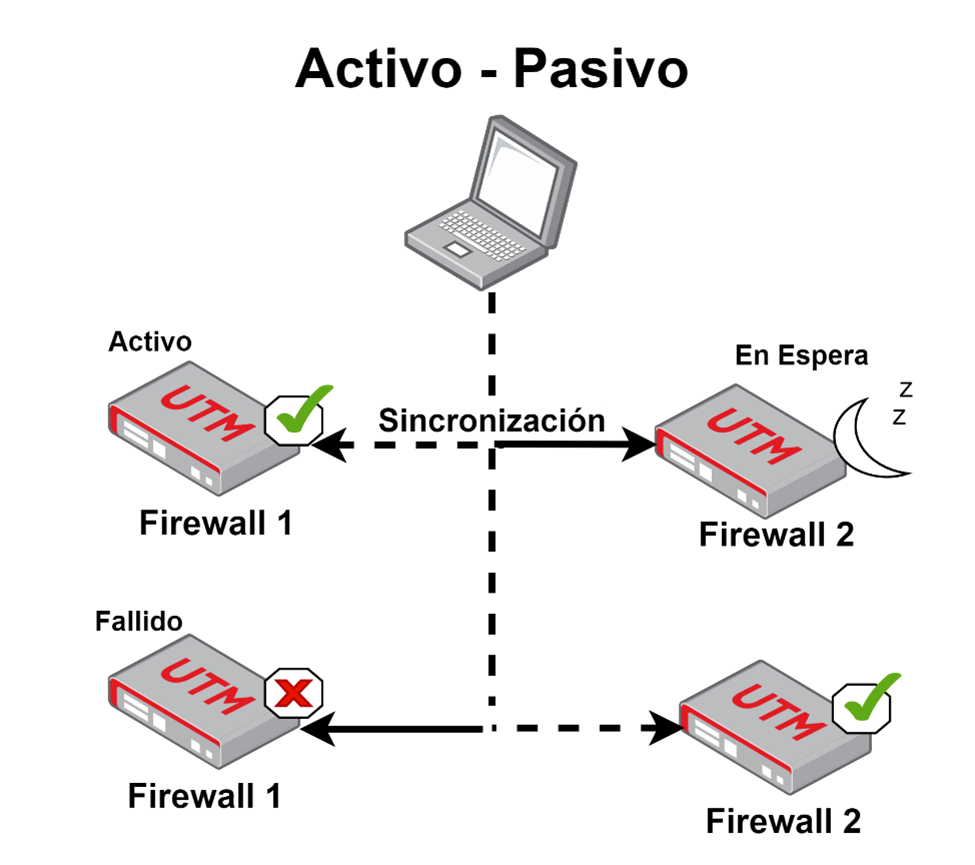

- Clúster Activo-Pasivo: En este enfoque, un servidor maneja la carga regular, mientras que los demás permanecen en espera. Si el servidor activo falla, uno de los pasivos toma su lugar automáticamente, asumiendo la carga sin interrupción significativa.

Ilustración 3: Cluster Activo-Pasivo - Servicios Elásticos o Auto escalables: Con la adopción de tecnologías en la nube, la alta disponibilidad se ha vuelto más accesible. Servicios en la nube bajo modelos IaaS o SaaS permiten la escalabilidad automática para mantener la disponibilidad, tanto en:

-

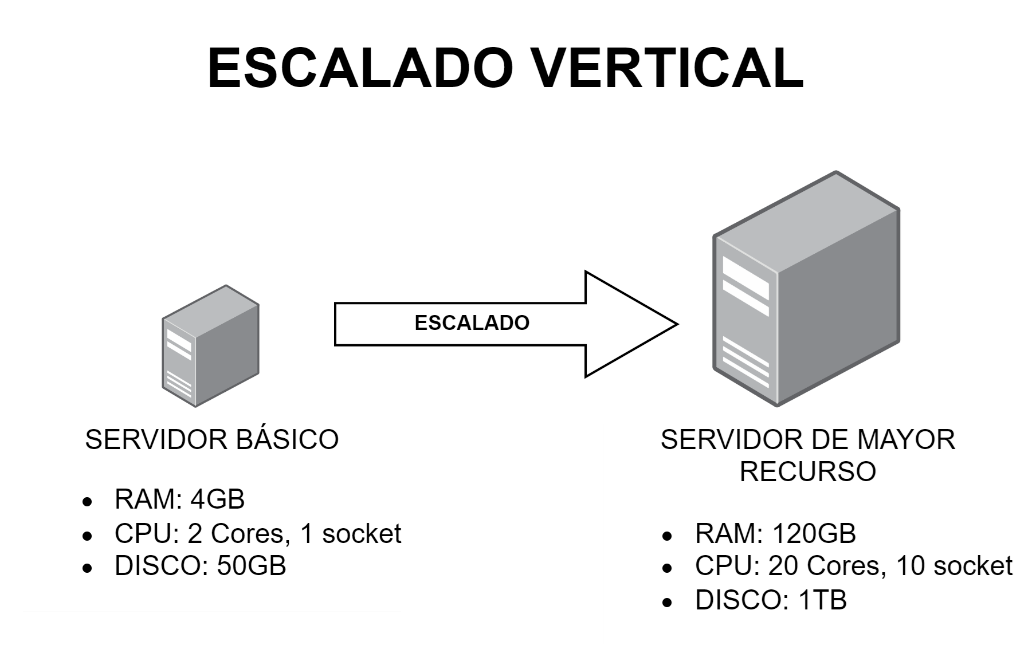

- Crecimiento Vertical: Aumentando las capacidades de los servidores, como más memoria o procesadores.

-

- Crecimiento Horizontal: Añadiendo servidores adicionales que trabajen en un esquema activo-activo, lo que distribuye la carga entre todos los nodos.

- CDN y Protección contra DDoS: Además de las estrategias anteriores, es crucial utilizar tecnologías de distribución de contenido (Content Delivery Network), junto con soluciones de mitigación de ataques DDoS (Distributed Denial of Service). Los ataques DDoS son una amenaza directa a la disponibilidad, y las soluciones modernas permiten detectar y mitigar estos ataques automáticamente, protegiendo así la continuidad del servicio.

- Segmentación de Redes y Redundancia Física: Más allá de la alta disponibilidad lógica, es fundamental considerar la segmentación de la red y la redundancia física (por ejemplo, múltiples proveedores de internet, alimentación eléctrica redundante, etc.). Esto asegura que la infraestructura esté protegida contra fallos físicos o desastres naturales, añadiendo una capa adicional de resiliencia.

¿Cuál es la diferencia entre CDN y Redundancia física con segmentación de red?

En un CDN, el cliente se conecta al servidor de borde (Edge) más cercano a su ubicación geográfica, que almacena una copia del sitio en su memoria caché para ofrecer una respuesta rápida. Por otro lado, la redundancia física con segmentación de red permite mantener la operatividad del servicio al distribuir la carga entre varias redes y/o centros de datos, utilizando un balanceador de carga o una regla de enrutamiento que se activa en caso de falla de uno de los centros de datos disponibles. Esta configuración puede implementarse en modalidades activo-activo o activo-pasivo, asegurando la continuidad del servicio.

Integridad

La integridad es un factor clave en la protección de la información, por lo que es esencial implementar controles que detecten y prevengan cambios no autorizados. A continuación, mencionaré algunos controles que quizá no conozcas, ya que en algunos casos son de naturaleza criptográfica. Sin embargo, no te preocupes, porque cuando lleguemos a los módulos correspondientes, exploraremos de manera práctica cómo aplicar cada uno de estos controles. Algunos de los mecanismos utilizados para proteger y/o monitorear la confidencialidad son los siguientes:

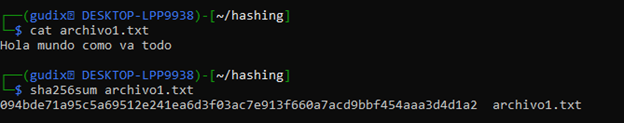

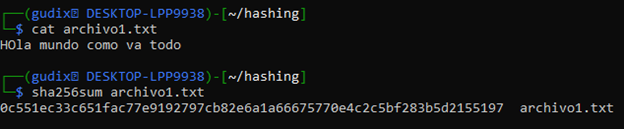

- Hashing: Consiste en utilizar funciones criptográficas para generar un código único e inmutable que actúa como identificador de un archivo o conjunto de archivos. Si alguno de estos archivos es modificado, el código generado también cambiará, indicando que se ha producido una alteración.

- FIM (File Integrity Monitoring): Es una herramienta diseñada para monitorear y reportar activamente el estado de los archivos. Si se detecta una modificación, FIM genera una alerta inmediata, permitiendo una respuesta oportuna ante posibles cambios no autorizados.

- Controles de acceso RBAC (Role Based Access Control): Restringe el acceso a la información únicamente a usuarios autorizados, minimizando las oportunidades de modificaciones no autorizadas.

Confidencialidad

La confidencialidad es sumamente crucial en el proceso de protección de la información, por lo que aplicar los controles adecuados de la forma correcta reducirá las probabilidades de sufrir fugas de información o que información confidencial caiga en las manos equivocadas. Algunos de los controles para mantener la confidencialidad son:

- Cifrado: Transforma la información en un formato ilegible para cualquier persona que no tenga la clave de descifrado.

- Control de Acceso Basado en Roles (RBAC): Restringe el acceso a los datos y sistemas según los roles asignados a los usuarios, permitiendo solo lo necesario para sus funciones.

- Autenticación Multifactor (MFA): Añade una capa adicional de seguridad al requerir múltiples formas de verificación (como contraseñas, códigos enviados a dispositivos móviles, o datos biométricos).